Blog

Come tenere testa all'evoluzione del comportamento dei contraffattori

- Protezione del marchio

I contraffattori e i violatori continuano a sfruttare le nuove tecnologie e i cambiamenti nel comportamento dei consumatori. Reagiscono rapidamente alle azioni di contrasto, utilizzano piattaforme emergenti e gestiscono reti globali agili.

Le aziende devono essere sempre un passo avanti rispetto al comportamento dei trasgressori per fermare l'attività criminale sul nascere. Prevedendo il comportamento dei trasgressori, è possibile arginare le minacce emergenti prima di mettere a rischio consumatori, marchi e ricavi.

Descriviamo nel dettaglio molte delle tattiche più recenti utilizzate dai trasgressori, spieghiamo come potete adattarvi per fermarli su larga scala e discutiamo perché è fondamentale avere un focus geografico. Infine, indichiamo come la tecnologia e l'esperienza di Brand Protection siano fondamentali per sconfiggere i trasgressori online.

Parte 1: I più recenti metodi adottati dai trasgressori per cercare di evitare il rilevamento

Poiché le aziende si sono abituate all'ambiente digitale e hanno abbracciato le piattaforme di e-commerce, sono diventate efficaci nel far rispettare le norme contro i trasgressori che non nascondono la loro impronta digitale.

Tuttavia, i trasgressori più scaltri sono abili nel trovare modi per evitare di essere scoperti.

Utilizzo di immagini del marchio

I trasgressori ora utilizzano immagini tratte da materiale promozionale ufficiale, come i siti web dei proprietari dei marchi, le pubblicità su YouTube e le pagine aziendali di Facebook, senza menzionare esplicitamente il nome del marchio nel testo dell'inserzione o del post sociale. In questo modo, evitano il rilevamento delle parole chiave utilizzato da molte aziende e dai fornitori di protezione del marchio.

Ciò significa che molte aziende si affidano alla ricerca manuale di piattaforme come i marketplace e i social media per scoprire queste violazioni, incidendo sui livelli di produttività e riducendo l'impatto complessivo delle azioni correttive intraprese.

Parole chiave accuratamente selezionate

I trasgressori utilizzeranno anche titoli generici all'interno delle inserzioni, in modo che il nome del marchio non possa essere facilmente individuato tramite la ricerca di parole chiave e non venga visualizzato nell'URL. Cercheranno di tenere i proprietari dei marchi sulle spine e di evitare di essere scoperti, modificando regolarmente le descrizioni degli annunci e cambiando le parole chiave.

I trasgressori sfruttano le debolezze del mercato

I prodotti falsi o che comunque violano le norme vengono comunemente elencati nei fine settimana, quando le aziende di solito stanziano poche risorse per il rilevamento e l'applicazione delle norme per fermarli. I team di applicazione delle piattaforme spesso non lavorano nei fine settimana o sono notevolmente ridimensionati, il che significa che gli avvisi inviati subiranno un ritardo nella risposta.

Sulle grandi piattaforme di e-commerce, i trasgressori cercano di dirottare le inserzioni legittime per deviare il traffico. Su Amazon, ad esempio, i trasgressori inseriscono i loro prodotti sotto ASIN legittimi a prezzi relativamente bassi rispetto al prezzo al dettaglio. Gli algoritmi di Amazon favoriranno questo prodotto, posizionandolo nella tanto ambita "buy-box" in cima alla pagina, ben visibile ai consumatori.

Fino all'82% delle vendite su Amazon avviene attraverso il box di acquisto[1]: se viene dirottato, può rappresentare una perdita significativa di entrate.

Altre tattiche impiegate

I trasgressori creano anche nuovi nomi di marchi per prodotti simili e spesso affermano di essere in possesso di certificati di marchio nel tentativo di consolidare la loro presenza e legittimità.

Anche gli URL hackerati che reindirizzano i consumatori a vetrine contraffatte sono comuni. Una recente ricerca di Corsearch rivela che una rete di trasgressori che utilizza questa tattica ha accumulato oltre 180.000 URL violati per reindirizzare alla sua vetrina.

Parte 2: Come i trasgressori operano come reti e come fermarli su scala

Spesso le minacce maggiori sono costituite da reti di trasgressori ben organizzate che si infiltrano nei punti di contatto dei consumatori attraverso innumerevoli territori e canali online, dirottando i marchi e sottraendo ingenti ricavi.

Le reti di trasgressori agili si evolvono molto rapidamente per contrastare gli sforzi di applicazione della legge e sono abili nel sottrarsi a rimozioni ad hoc. I cattivi attori reagiscono rapidamente ai canali che vengono chiusi: gli sforzi di promozione vengono indirizzati verso una serie diversa di account sui social media e di profili di venditori, e l'attività di violazione continua. Questi post e inserzioni sociali sono spesso unificati sotto il "marchio" degli operatori. Questo marchio è anche collegato ai loro siti di e-commerce che promuovono i prodotti in violazione.

Per costruire una visione accurata e completa di una rete globale, le aziende devono monitorare e collegare l'attività digitale dei trasgressori. Le reti dei trasgressori lasciano un'ampia impronta di dati che può essere rilevata e smantellata con una soluzione tecnologica sofisticata.

La tecnologia deve essere in grado di rilevare attività e relazioni simili, per evidenziare le dimensioni della rete e prevedere il comportamento futuro. La chiave per stare davanti ai trasgressori è essere in grado di prevedere le loro prossime mosse e fermare le minacce emergenti.

Infine, le aziende devono essere in grado di dare priorità a queste reti e ad altre violazioni. Non tutte le minacce sono uguali e l'azione deve essere mirata a dove può causare il massimo impatto e ROI.

Parte 3: Perché i marchi devono ampliare la loro attenzione alle diverse aree geografiche

Sebbene la violazione sia un problema globale per le aziende, i proprietari dei marchi notano spesso differenze locali, spesso legate ai comportamenti di acquisto dei consumatori e ai tipi di piattaforme prevalenti.

I venditori hanno un'ampia portata su varie piattaforme in diversi territori. Le aziende possono dare la priorità alle piattaforme "tier-1" e ai pesi massimi internazionali come Amazon, eBay e Alibaba. Tuttavia, è importante non trascurare il volume e la gravità delle violazioni su piattaforme basate sul territorio come Shopee e Lazada, che possono estendersi ad altre regioni.

Le importazioni parallele e i prodotti del mercato grigio possono spesso passare sotto silenzio su queste piattaforme, in particolare quando offrono la possibilità ai consumatori internazionali di acquistare i prodotti.

Al di là dei requisiti normativi e di applicazione, il monitoraggio delle violazioni a livello globale consente alle aziende di identificare i settori in cui i loro marchi e prodotti potrebbero essere inutilizzati. Possono utilizzare questi dati per favorire l'ingresso nel mercato e qualificare le opportunità di licenza.

Parte 4: Tecnologia e competenza per la protezione del marchio sono fondamentali

Come si è detto nel corso dell'articolo, il cuore del vostro successo nell'eliminare le violazioni su scala è costituito da una sofisticata tecnologia di protezione del marchio e da un'esperienza di abbinamento.

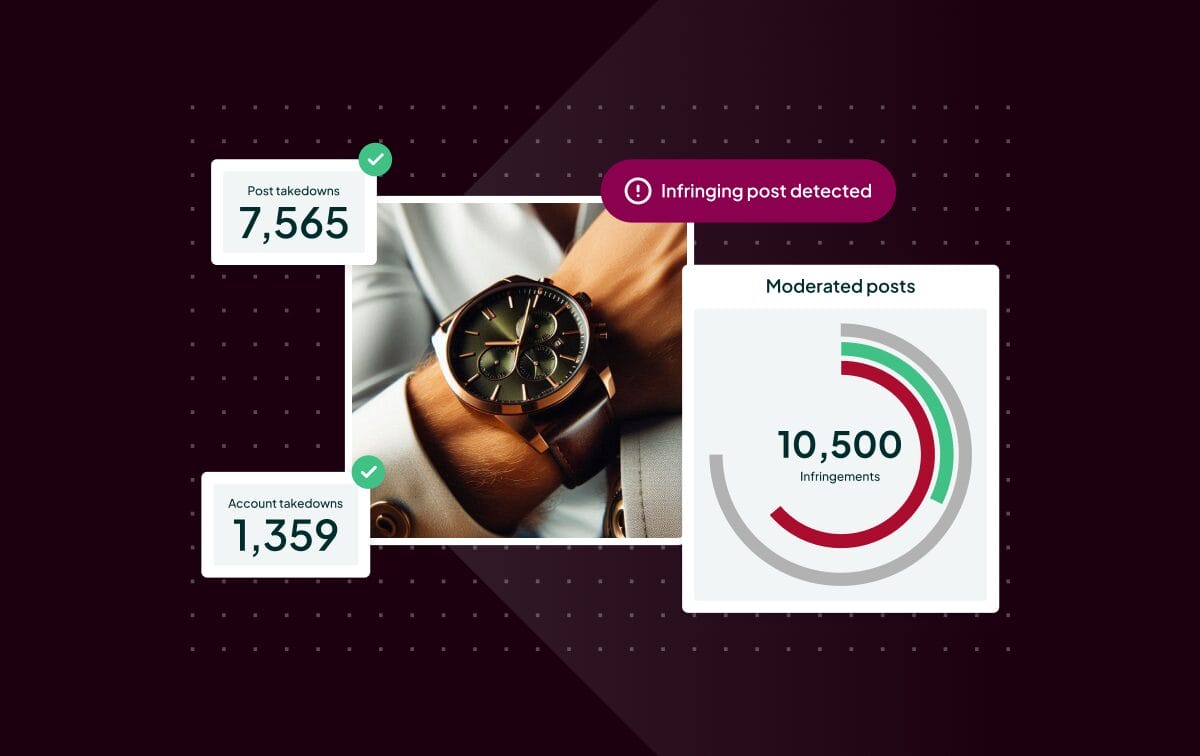

I trasgressori hanno evoluto il loro comportamento nel tentativo di evitare il rilevamento; abbiamo integrato funzioni avanzate nella tecnologia di protezione del marchio di Corsearch per garantire l'individuazione, la definizione delle priorità e l'intervento contro queste minacce su tutte le piattaforme e su scala.

Riconoscimento ottico dei caratteri

Integriamo la nostra tecnologia di ricerca avanzata di parole chiave con il riconoscimento ottico dei caratteri per scoprire tutte le violazioni e stabilire una priorità in base alla minaccia che rappresentano.

La nostra tecnologia di riconoscimento ottico dei caratteri (OCR) consente alla tecnologia di protezione del marchio di Corsearch di scoprire e raccogliere il testo incorporato nelle immagini per evitare il rilevamento delle parole chiave.

Corrispondenza di similarità

I trasgressori creano prodotti simili che non abusano di marchi o immagini di copyright nel tentativo di evitare di essere individuati. La tecnologia di protezione del marchio di Corsearch è in grado di identificare e abbinare questi prodotti simili sulla base di un'ampia libreria di immagini del marchio.

Analisi della rete

Per identificare gli obiettivi di alto valore, la capacità tecnologica di Corsearch per la protezione del marchio collega tra loro reti di malintenzionati e li classifica in base alla minaccia rappresentata da un marchio. Esaminando le fonti di dati globali, locali, esistenti ed emergenti, compresi i siti web di e-commerce, i profili dei social media e gli annunci dei mercati, e confrontando le informazioni chiave di identificazione, come la posizione degli articoli, la sede del venditore, i numeri di telefono e gli indirizzi e-mail.

Esponiamo le dimensioni della rete e prevediamo il comportamento futuro. Addestrando la nostra tecnologia all'apprendimento automatico per rilevare attività simili, siamo in grado di anticipare i trasgressori e di impedire l'emergere di nuove minacce.

L'analisi di rete consente ai proprietari dei marchi di identificare intere reti e di eliminare i responsabili che si trovano al centro delle operazioni, anziché eliminare le attività periferiche.

Richiedete una demo personalizzata

Richiedete una demo personalizzata della tecnologia di protezione del marchio di Corsearch per scoprire come le nostre funzionalità avanzate di rilevamento e analisi della rete possono proteggere il vostro marchio e i consumatori online.

Riferimenti

[1] https://www.bigcommerce.co.uk/blog/win-amazon-buy-box/#what-is-the-amazon-buy-box